-

网站被CC攻击了怎么办?CC攻击防御的正确做法

当我们网站遭遇CC攻击时,这不仅让我们访问速度变得缓慢,甚至在某些时段完全无法访问。面对这种情况,我们需要采取一系列措施来保护我的网站和用户。以下是云加速在应对CC攻击时的一些建议,希望对同样面临此类问题的站长们有所帮助。 第一步:识别攻击 首先,我们需要确定是否真的遭受了CC攻击。通过服务器日志分析,如发现了大量异常的访问请求,这些请求来自不同的IP地址,但都指向相同的资源,服务器CPU长期处理…- 137

- 0

-

如何发动 DDoS 攻击 DoS 和 DDoS 攻击工具有哪些?

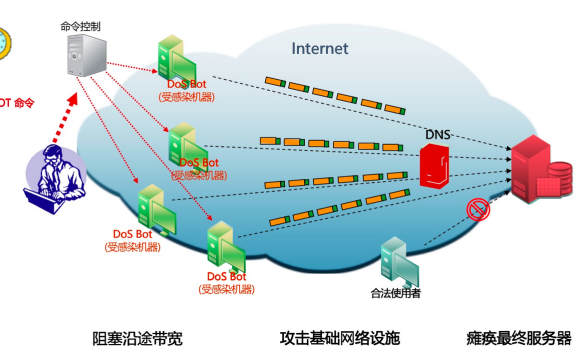

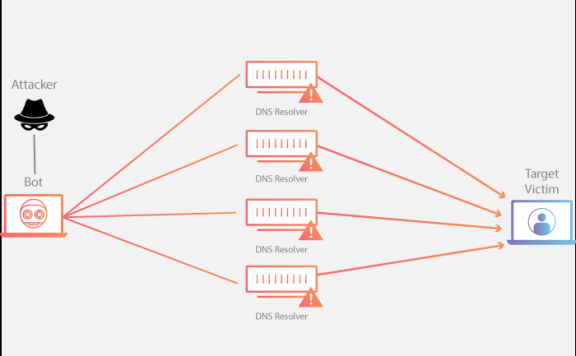

什么是 DoS 和 DDoS 攻击? 拒绝服务(DDoS)攻击和分布式拒绝服务(DDoS)攻击都是恶意的行为,利用大量互联网流量淹没目标服务器、服务或网络,破坏它们的正常运作。 DoS 攻击通过从单一机器(通常是一台计算机)发送恶意流量来实现这种破坏。形式可以非常简单;通过向目标服务器发送数量超过其有效处理和响应能力的ICMP(Ping)请求,发动基本的 Ping 洪水攻击。 另一方面,DDoS …- 71

- 0

-

什么是 SSDP DDoS 攻击?SSDP 攻击的工作原理

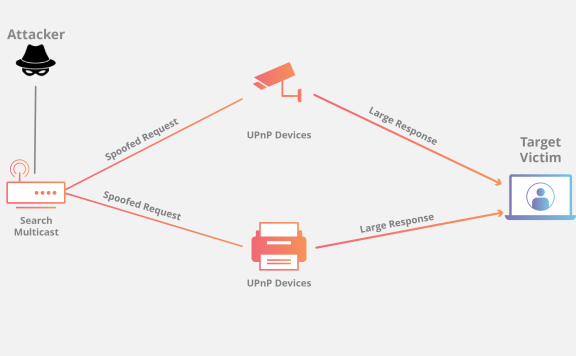

什么是 SSDP DDoS 攻击? 简单服务发现协议 (SSDP) 攻击是一种基于反射的分布式拒绝服务 (DDoS) 攻击,它利用通用即插即用 (UPnP) 网络协议将放大的流量发送给目标受害者,使目标的基础设施不堪重负并使它们的 Web 资源脱机。 SSDP 攻击的工作原理 在正常情况下,SSDP 协议用于允许 UPnP 设备向网络上的其他设备广播其存在。例如,当 UPnP 打印机连接到典型网络…- 60

- 0

-

什么是 DDoS 勒索攻击?DDoS 勒索攻击如何运作?

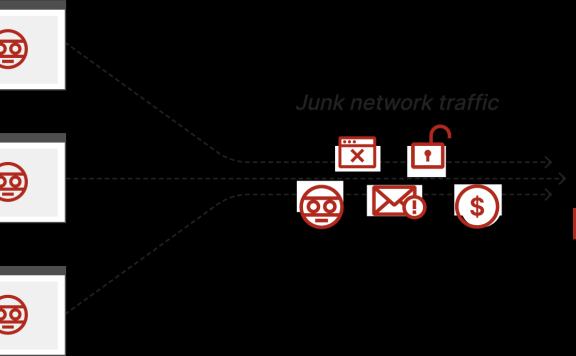

什么是 DDoS 勒索攻击? DDoS 勒索(RDDoS)攻击是指恶意方企图通过以分布式拒绝服务(DDoS)攻击威胁个人或组织来勒索金钱的行为。有关恶意方可能会发动 DDoS 攻击,然后以勒索信跟进,要求目标支付赎金来停止攻击;恶意方也可能先发送勒索信,威胁要发动 DDoS 攻击。在第二种情形中,攻击者可能实际上没有能力发动攻击,但假定其只是虚言威胁并不明智。 若要防御 DDoS 勒索攻击,最佳的…- 77

- 0

-

NTP 放大 DDoS 攻击

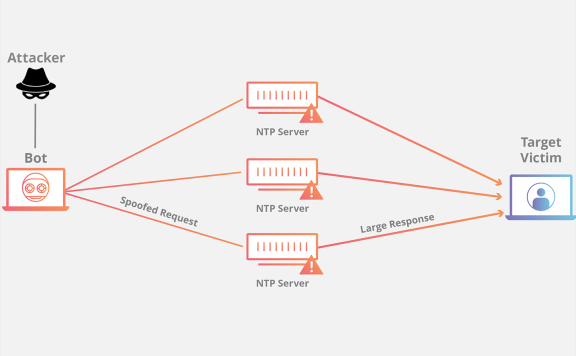

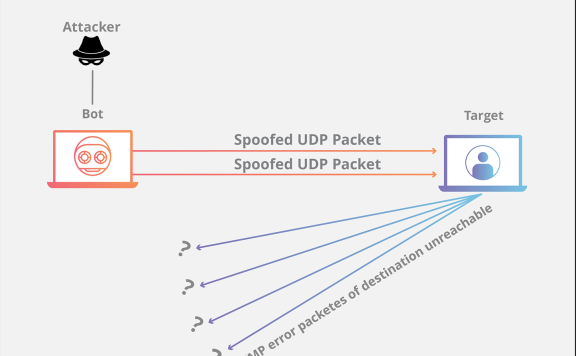

什么是 NTP 放大攻击? NTP 放大攻击是一种基于反射的容量耗尽分布式拒绝服务(DDoS)攻击。在这种攻击中,攻击者利用一种网络时间协议 (NTP) 服务器功能,发送放大的 UDP 流量,使目标网络或服务器不堪重负,导致正常流量无法到达目标及其周围基础设施。 NTP 放大攻击的工作原理 所有放大攻击都利用攻击者和目标 Web 资源之间的带宽消耗差异。当消耗差异经过多次请求而被放大时,所产生的流…- 63

- 0

-

Memcached DDoS 攻击

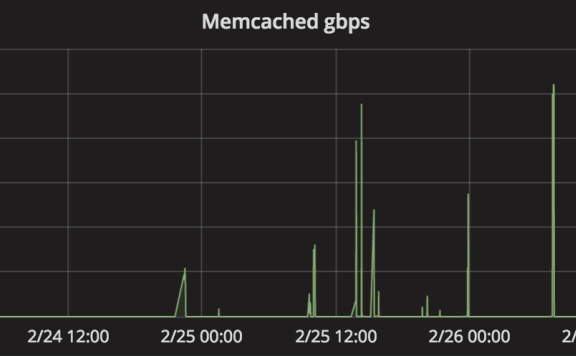

什么是内存缓存 DDoS 攻击? 内存缓存分布式拒绝服务 (DDoS) 攻击是一种网络攻击,攻击者试图使目标受害者的网络流量超载。攻击者将欺骗性的请求发送到易受攻击的 UDP 内存缓存*服务器,该服务器随后向目标受害者发送互联网流量,从而可能使受害者的资源不堪重负。当目标的互联网基础设施过载时,就无法处理新请求,而常规流量也无法访问互联网资源,从而导致拒绝服务。 *内存缓存是用于加速网站和网络的数…- 81

- 0

-

第 3 层 DDoS 攻击

什么是第 3 层 DDoS 攻击? 分布式拒绝服务 (DDoS) 攻击试图用大量数据淹没其目标。DDoS 攻击好比高速公路发生交通堵塞,妨碍常规车辆抵达目的地。 第 3 层 DDoS 攻击以 OSI 模型中的第 3 层(L3)作为攻击目标。与所有 DDoS 攻击一样,第 3 层攻击的目的是使程序、服务、计算机或网络的运行变慢或使其崩溃,或者填满容量以使其他任何人都无法接收服务。L3 DDoS 攻击…- 64

- 0

-

盘点哪些 DDoS 防御错误方法和误区

最近文章一直提到DDoS 防御方法,今天我们就来盘点下在DDoS防御过程中存在一些常见的错误方法和误区: 错误 DDoS 防御策略和误区 仅依靠普通CDN进行防御 CDN主要用于缓存和加速内容分发,而不是设计来防御DDoS攻击的。当遭受大规模DDoS攻击时,CDN节点可能会迅速崩溃,影响业务访问,同时CDN会产生大量请求和流量计费,造成经济损失,攻击量大的,CDN服务商甚至会清退用户。 正确的手段…- 72

- 0

-

Ping (ICMP) 洪水 DDoS 攻击

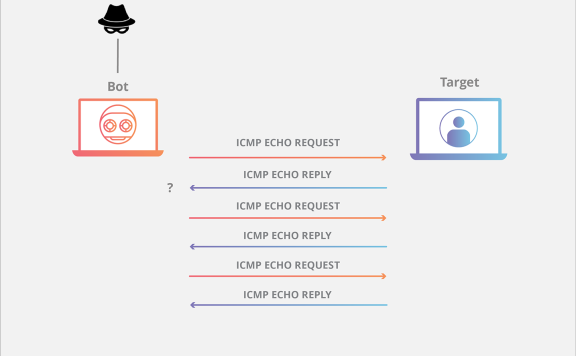

什么是 Ping (ICMP) 洪水攻击? Ping 洪水是一种拒绝服务攻击,攻击者试图用 ICMP 回显请求包使目标设备不堪重负,导致正常流量无法正常访问目标。当攻击流量来自多个设备时,攻击将成为 DDoS 或分布式拒绝服务攻击。 Ping 洪水攻击的工作原理 Ping 洪水攻击中会利用互联网控制消息协议 (ICMP),后者是网络设备用来通信的互联网层协议。网络诊断工具 traceroute 和…- 143

- 0

-

什么是 ACK 洪水 DDoS 攻击?

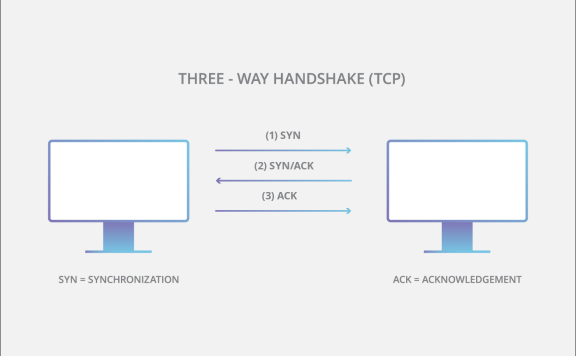

什么是 ACK 洪水 DDoS 攻击? ACK 洪水攻击是指攻击者试图用 TCP ACK 数据包使服务器过载。像其他 DDoS 攻击一样,ACK 洪水的目的是通过使用垃圾数据来减慢攻击目标的速度或使其崩溃,从而导致拒绝向其他用户提供服务。目标服务器被迫处理接收到的每个 ACK 数据包,消耗太多计算能力,以致无法为合法用户提供服务。 想象一下,一个恶作剧呼叫者用虚假消息填充某人的语音信箱,使真实呼叫…- 91

- 0

-

DDoS 攻击的常见形式

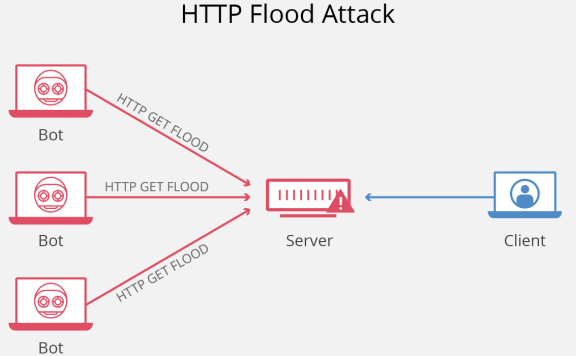

DDoS(分布式拒绝服务)攻击是一种网络攻击手段,旨在通过大量流量或请求耗尽目标系统的资源,导致正常用户无法访问或使用服务。以下是一些常见的DDoS攻击形式: 资源消耗型攻击: TCP SYN泛洪攻击(SYN Flood):利用TCP连接初始化过程中的三次握手弱点,发送大量伪造源IP地址的SYN请求,导致服务器资源耗尽。 ACK Flood:发送大量伪造的ACK数据包,占用服务器资源。 UDP F…- 45

- 0

-

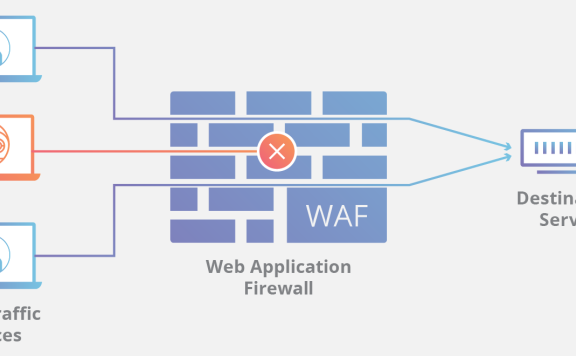

Web Application Firewall 什么是 WAF?

Web 应用程序防火墙 (WAF) 会过滤和监测 Web 应用程序与互联网之间的 HTTP 流量,以此来保护 Web 应用程序安全。它通常会保护 Web 应用程序免受各种形式的攻击,例如跨站点伪造、跨站点脚本 (XSS)、文件包含以及 SQL 注入等。 WAF 属于协议第 7 层防御策略(OSI 模型中),并不能抵御所有类型的攻击。此攻击缓解方法通常隶属于一套工具,整套工具共同针对一系列攻击手段建…- 78

- 0

-

什么是 OSI 模型?

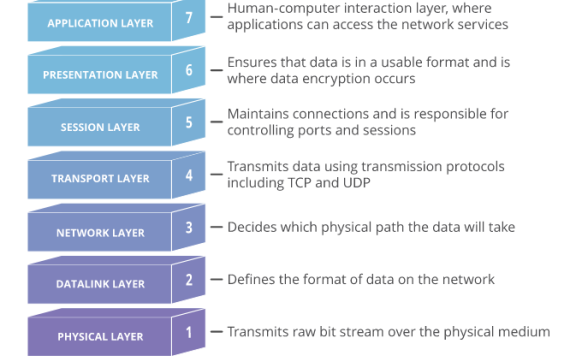

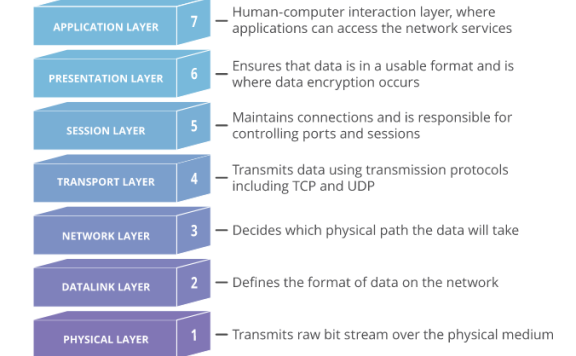

什么是 OSI 模型? 开放系统互连 (OSI) 模型是由国际标准化组织创建的概念模型,支持各种通信系统使用标准协议进行通信。简单而言,OSI 为保证不同计算机系统能够相互通信提供了标准。 人们可以将 OSI 模型视为一种通用计算机网络语言。根据这一概念,通信系统分成七个抽象层,逐层堆叠而成。 OSI 模型的每一层负责处理特定作业并与其上下层进行通信。DDoS 攻击的目标是特定的网络连接层;应用程…- 77

- 0

-

应用程序层 DDoS 攻击

什么是应用程序层 DDoS 攻击? 应用程序层攻击又称为第 7 层 (L7) DDoS 攻击,是指旨在针对 OSI 模型“顶层”的恶意行为,HTTP GET 和 HTTP POST 等常见互联网请求就发生在这一层。与 DNS 放大等网络层攻击相比,第 7 层攻击特别有效,因为它们除了消耗网络资源,还会消耗服务器资源。 应用程序层攻击的工作原理 大多数 DDoS 攻击的潜在有效性来自发起攻击所需的资…- 73

- 0

-

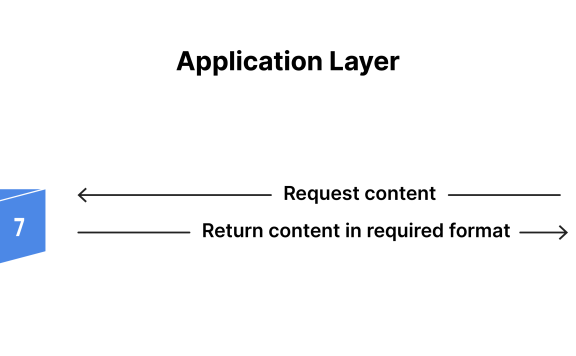

什么是互联网的第 7层?应用层攻击是如何工作

什么是 Internet 的第 7层? 第 7 层是指 7 层互联网 OSI 模型的顶层。也称为“应用程序层”。这是数据处理的顶层,位于用户与之交互的软件应用程序的表面之下或幕后。例如,用于加载网页的 HTTP 请求和响应是第 7 层事件。 在这一层发生的 DDoS 攻击,称之为第 7 层攻击或应用程序层攻击。DDoS 攻击也可能发生在 OSI 模型的第 3 层或第 4 层。 什么是 OSI 模型…- 78

- 0

-

黑客攻击网站一般有哪几种方法

黑客攻击网站的方法多种多样,根据搜索结果,以下是一些常见的攻击手段: 社交工程:利用人为失误获取个人信息,如网络钓鱼、垃圾邮件等。 破解密码:使用暴力破解或字典攻击来猜测网站管理员密码。 恶意软件感染:通过网站提供的电子邮件、即时消息等传播恶意软件。 利用不安全的无线网络:通过开放的无线网络访问连接的设备。 获得后门访问权限:通过木马程序等手段在系统中创建无防护的访问路径。 监视电子邮件:拦截和查…- 73

- 0