-

分布式拒绝服务攻击是什么

分布式拒绝服务攻击(DDoS,全称 Distributed Denial of Service)是一种通过多台受控设备协同发起攻击,导致目标系统或网络资源耗尽、无法正常提供服务的恶意行为。以下是其核心要点: 1. 定义与特点 定义:DDoS攻击通过分布在全球的多台受感染设备(僵尸网络),同时向同一目标发送大量虚假请求或数据包,导致目标系统资源(如带宽、CPU、内存)被耗尽,最终使合法用户无法访问服…- 4

- 0

-

如何发动 DDoS 攻击 DoS 和 DDoS 攻击工具有哪些?

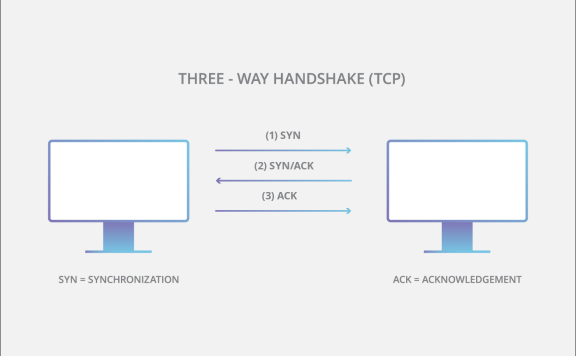

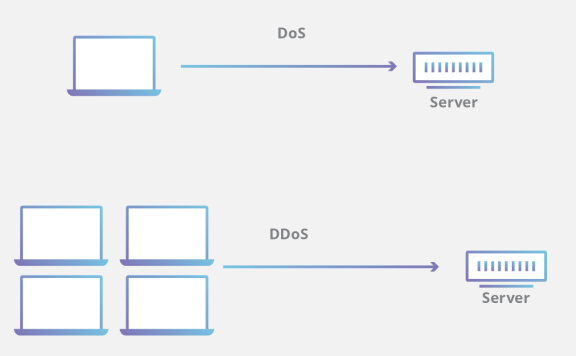

什么是 DoS 和 DDoS 攻击? 拒绝服务(DDoS)攻击和分布式拒绝服务(DDoS)攻击都是恶意的行为,利用大量互联网流量淹没目标服务器、服务或网络,破坏它们的正常运作。 DoS 攻击通过从单一机器(通常是一台计算机)发送恶意流量来实现这种破坏。形式可以非常简单;通过向目标服务器发送数量超过其有效处理和响应能力的ICMP(Ping)请求,发动基本的 Ping 洪水攻击。 另一方面,DDoS …- 73

- 0

-

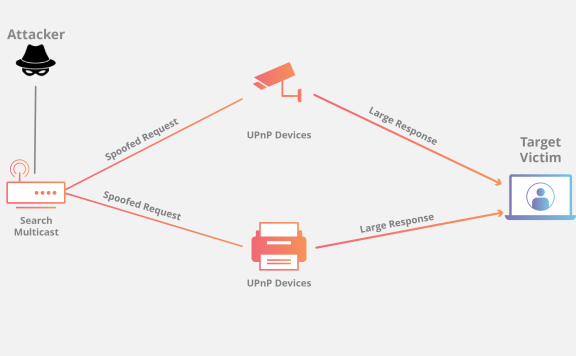

什么是 SSDP DDoS 攻击?SSDP 攻击的工作原理

什么是 SSDP DDoS 攻击? 简单服务发现协议 (SSDP) 攻击是一种基于反射的分布式拒绝服务 (DDoS) 攻击,它利用通用即插即用 (UPnP) 网络协议将放大的流量发送给目标受害者,使目标的基础设施不堪重负并使它们的 Web 资源脱机。 SSDP 攻击的工作原理 在正常情况下,SSDP 协议用于允许 UPnP 设备向网络上的其他设备广播其存在。例如,当 UPnP 打印机连接到典型网络…- 61

- 0

-

什么是 DDoS 勒索攻击?DDoS 勒索攻击如何运作?

什么是 DDoS 勒索攻击? DDoS 勒索(RDDoS)攻击是指恶意方企图通过以分布式拒绝服务(DDoS)攻击威胁个人或组织来勒索金钱的行为。有关恶意方可能会发动 DDoS 攻击,然后以勒索信跟进,要求目标支付赎金来停止攻击;恶意方也可能先发送勒索信,威胁要发动 DDoS 攻击。在第二种情形中,攻击者可能实际上没有能力发动攻击,但假定其只是虚言威胁并不明智。 若要防御 DDoS 勒索攻击,最佳的…- 78

- 0

-

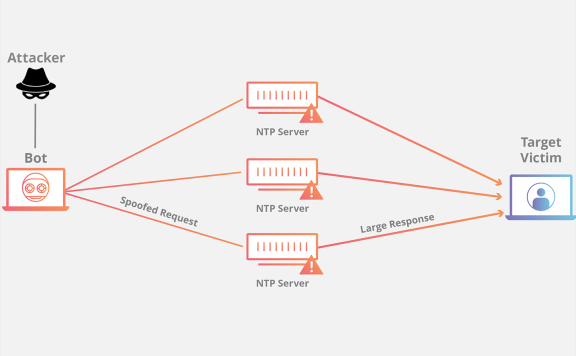

NTP 放大 DDoS 攻击

什么是 NTP 放大攻击? NTP 放大攻击是一种基于反射的容量耗尽分布式拒绝服务(DDoS)攻击。在这种攻击中,攻击者利用一种网络时间协议 (NTP) 服务器功能,发送放大的 UDP 流量,使目标网络或服务器不堪重负,导致正常流量无法到达目标及其周围基础设施。 NTP 放大攻击的工作原理 所有放大攻击都利用攻击者和目标 Web 资源之间的带宽消耗差异。当消耗差异经过多次请求而被放大时,所产生的流…- 65

- 0

-

Ping (ICMP) 洪水 DDoS 攻击

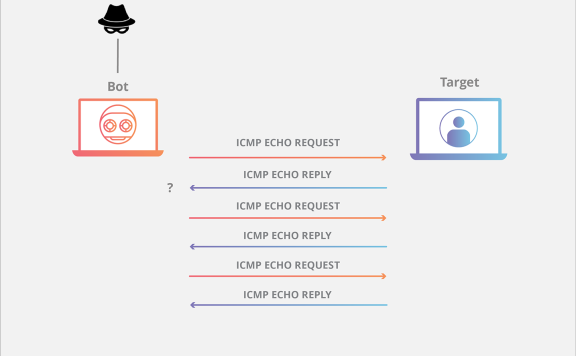

什么是 Ping (ICMP) 洪水攻击? Ping 洪水是一种拒绝服务攻击,攻击者试图用 ICMP 回显请求包使目标设备不堪重负,导致正常流量无法正常访问目标。当攻击流量来自多个设备时,攻击将成为 DDoS 或分布式拒绝服务攻击。 Ping 洪水攻击的工作原理 Ping 洪水攻击中会利用互联网控制消息协议 (ICMP),后者是网络设备用来通信的互联网层协议。网络诊断工具 traceroute 和…- 144

- 0

-

应用程序层 DDoS 攻击

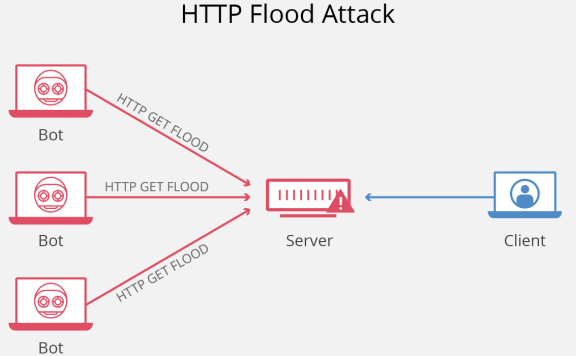

什么是应用程序层 DDoS 攻击? 应用程序层攻击又称为第 7 层 (L7) DDoS 攻击,是指旨在针对 OSI 模型“顶层”的恶意行为,HTTP GET 和 HTTP POST 等常见互联网请求就发生在这一层。与 DNS 放大等网络层攻击相比,第 7 层攻击特别有效,因为它们除了消耗网络资源,还会消耗服务器资源。 应用程序层攻击的工作原理 大多数 DDoS 攻击的潜在有效性来自发起攻击所需的资…- 76

- 0

-

黑客攻击网站一般有哪几种方法

黑客攻击网站的方法多种多样,根据搜索结果,以下是一些常见的攻击手段: 社交工程:利用人为失误获取个人信息,如网络钓鱼、垃圾邮件等。 破解密码:使用暴力破解或字典攻击来猜测网站管理员密码。 恶意软件感染:通过网站提供的电子邮件、即时消息等传播恶意软件。 利用不安全的无线网络:通过开放的无线网络访问连接的设备。 获得后门访问权限:通过木马程序等手段在系统中创建无防护的访问路径。 监视电子邮件:拦截和查…- 76

- 0

-

拒绝服务(DoS)攻击

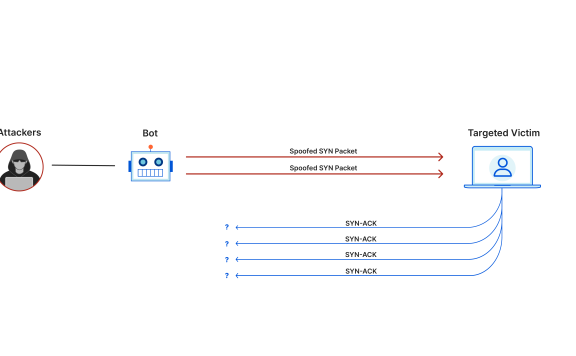

什么是拒绝服务攻击? 拒绝服务(DoS)攻击是一种网络攻击,恶意行为者通过中断设备的正常功能,使其目标用户无法使用计算机或其他设备。DoS 攻击通常通过请求压垮或淹没目标计算机,直到其无法处理正常流量,从而对其他用户造成拒绝服务。DoS 攻击的特征是使用一台计算机来发起攻击。 分布式拒绝服务 (DDoS) 攻击是一种 DoS 攻击,它来自许多分布式来源,例如僵尸网络 DDoS 攻击。 DoS 攻击…- 62

- 0

-

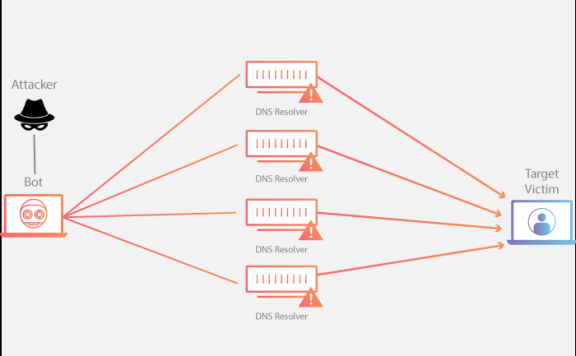

什么是 DNS 洪水 DDoS 攻击 如何防护 DNS 洪水攻击

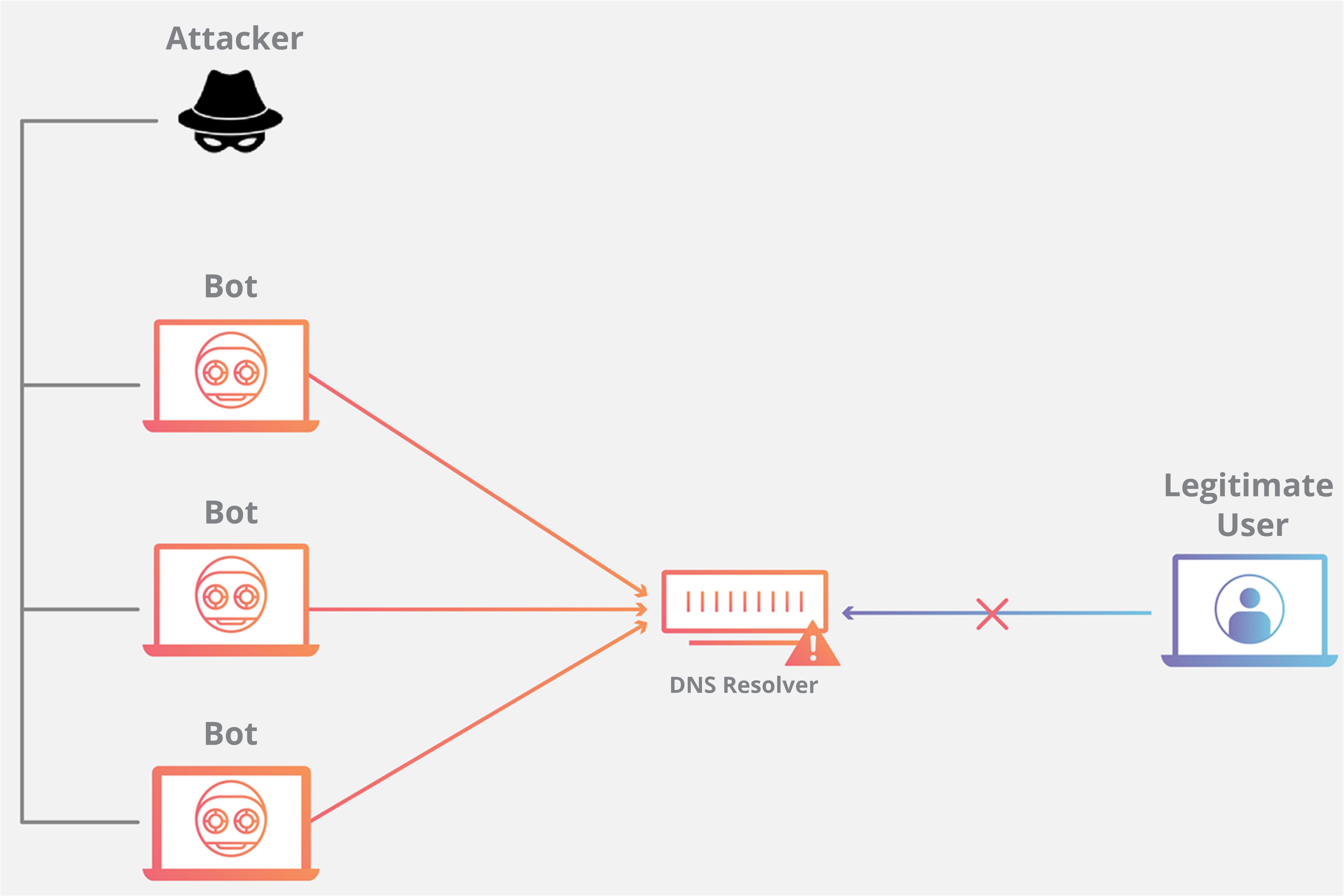

什么是 DNS 洪水攻击 域名系统 (DNS) 服务器是互联网的“电话簿“;互联网设备通过这些服务器来查找特定 Web 服务器以便访问互联网内容。DNS 洪水攻击是一种分布式拒绝服务 (DDoS) 攻击,攻击者用大量流量淹没某个域的 DNS 服务器,以尝试中断该域的 DNS 解析。如果用户无法找到电话簿,就无法查找到用于调用特定资源的地址。通过中断 DNS 解析,DNS 洪水攻击将破坏网站、API…- 60

- 0

-

DDoS 如何攻击 常用的 DoS/DDoS 攻击工具有哪些

什么是 DoS 和 DDoS 攻击? 拒绝服务(DDoS)攻击和分布式拒绝服务(DDoS)攻击都是恶意的行为,利用大量互联网流量淹没目标服务器、服务或网络,破坏它们的正常运作。 DoS 攻击通过从单一机器(通常是一台计算机)发送恶意流量来实现这种破坏。形式可以非常简单;通过向目标服务器发送数量超过其有效处理和响应能力的ICMP(Ping)请求,发动基本的 Ping 洪水攻击。 另一方面,DDoS …- 76

- 0

-

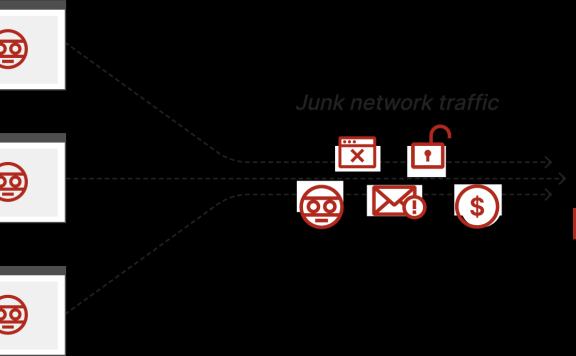

什么是僵尸网络 如何防止变成僵尸网络

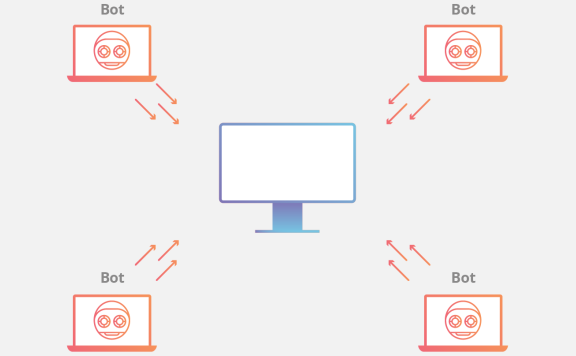

僵尸网络(botnet)是指一组受到恶意软件感染并遭到恶意用户控制的计算机。术语“僵尸网络”由“机器人(bot)”和“网络(network)”两个词组合而成,每台受感染设备被称为“机器人”。僵尸网络可用于完成非法或恶意的任务,包括发送垃圾邮件、窃取数据、投放勒索软件、欺诈性点击广告或发动分布式拒绝服务(DDoS)攻击。 虽然某些恶意软件(如勒索软件)会对设备所有者产生直接影响,但 DDoS 僵尸网…- 35

- 0

-

DDoS原理和防御方法

什么是 DDoS 攻击? 分布式拒绝服务(DDoS)攻击是通过大规模互联网流量淹没目标服务器或其周边基础设施,以破坏目标服务器、服务或网络正常流量的恶意行为。 DDoS 攻击利用多台受损计算机系统作为攻击流量来源以达到攻击效果。利用的机器可以包括计算机,也可以包括其他联网资源(如 IoT 设备)。 总体而言,DDoS 攻击好比高速公路发生交通堵塞,妨碍常规车辆抵达预定目的地。 DDoS 攻击的工作…- 85

- 0

-

分布式拒绝服务 (DDOS) 攻击

什么是 DDoS 攻击? DDoS 中文称分布式拒绝服务攻击,是一种网络攻击,它试图通过用虚假的互联网流量淹没服务器或网络来中断服务器或网络,阻止用户访问并中断操作。 为什么有人会进行 DDoS 攻击? DDoS 攻击的动机有很多,从服务中断到间谍活动和网络战。一些常见的动机包括: 政治目的(黑客行动主义) 中断网络通信和基本服务 获得竞争优势 通过敲诈勒索、盗窃等方式获得经济利益。 造成品牌/声…- 154

- 0

-

云加速聊聊:DDOS和CC攻击的区别

DDOS和CC攻击简介 DDOS:分布式拒绝服务攻击,通过向目标发送大量数据包,耗尽其带宽,来使目标无法可用。 CC攻击:DDOS的一种,也可以理解为应用层DDOS攻击,利用大量代理服务器对目标计算机发起大量连接,导致目标服务器资源枯竭造成拒绝服务。 两者攻击方式: 两者主要攻击方式分为三种:直接攻击,代理攻击和僵尸网络攻击 DDOS和CC攻击的不同: 1,CC攻击 CC一般流量不大,但多数是真实…- 132

- 0